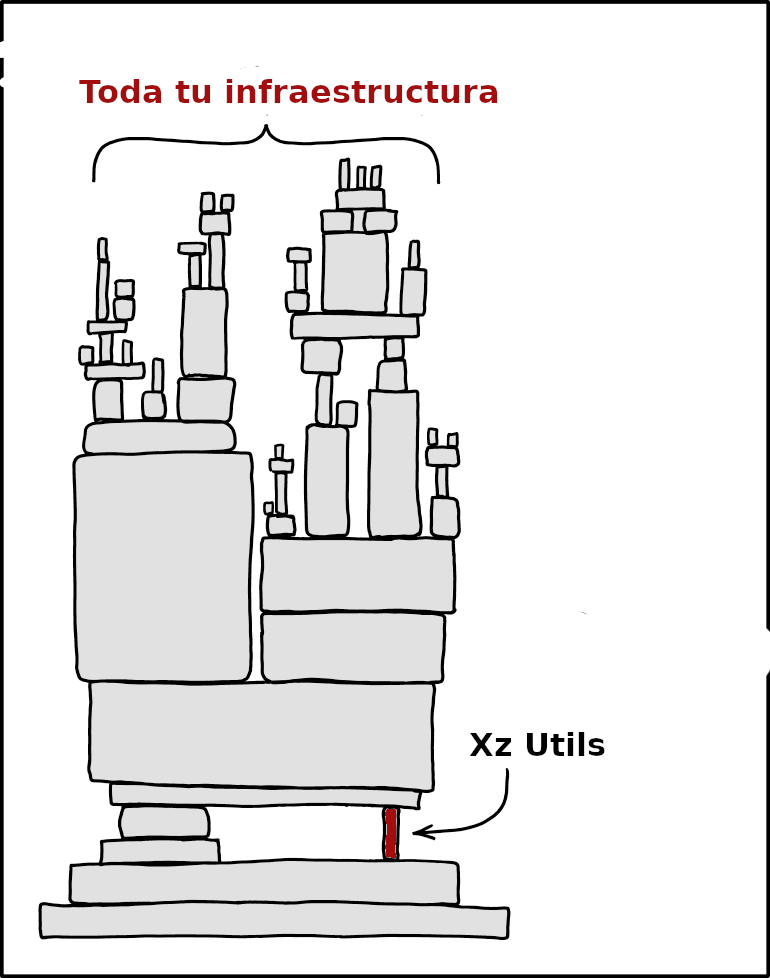

Una cadena es tan fuerte como su eslabón más débil

-Thomas Reid

Como en estos últimos días he estado un poco mas adentrado al rollo de los servidores que creo que se me esta olvidando programas XD. Y me topo con un descubrimiento de un backdoor en XZ Utils, a cargo de un trabajador de nada mas y nada menos que de microsoft. Esta herramienta de compresión de datos es ampliamente utilizada en sistemas operativos de tipo Linux y Unix. Y se estuvo a nada de que fuera un c4g4d3r0 ya que ponían en riesgo la seguridad de bastantes servidores y usuarios. Por cual hay que verificar nuestros Sistemas Operativos y estar al pendientes de esas herramientas que usamos día a día. Ya que como bien sabemos el Software Libre y/o OpenSource . Te permite integrarte a un equipo de desarrollo; Pero no todos tenemos buenas intenciones.

XZ Utils: ¿Qué es y por qué es relevante?

Este software es una biblioteca para la compresión de datos que proporciona compactación sin pérdida en prácticamente todos los sistemas operativos tipo Unix, incluido Linux. Su función principal es comprimir y descomprimir datos durante diversas operaciones.

Como se descubrió este bicho “Backdoor”

Andres Freund, un desarrollador e ingeniero de Microsoft que trabaja en el proyecto de PostgreSQL, estaba investigando problemas de rendimiento en la distro Debian relacionados con SSH (Secure Shell), el protocolo ampliamente utilizado para iniciar sesión de forma remota . Este sintió curiosidad del por que el inicio de sesión SSH estaban consumiendo demasiado CPU y generando errores demasiados raros. La atención meticulosa de este Inge. Lo llevo a descubrir lo que sería una brecha de seguridad catastrófica realizada por una actualización en el paquete XZ Utils.

Y gracias a su comunicado a través de las lista de seguridad de código abierto, reveló que estas actualizaciones eran el resultado de alguien que había insertado deliberadamente un backdoor en el software de compresión. Y recalca que dicho evento solo pudo originarse a través de una sutil y bien planeada ingeniería social y una asombrosa programación con fuertes conocimientos del manejo del kernel. Ya que permitían la ejecución de código malicioso con privilegios de root la base principal de Gnu/Linux

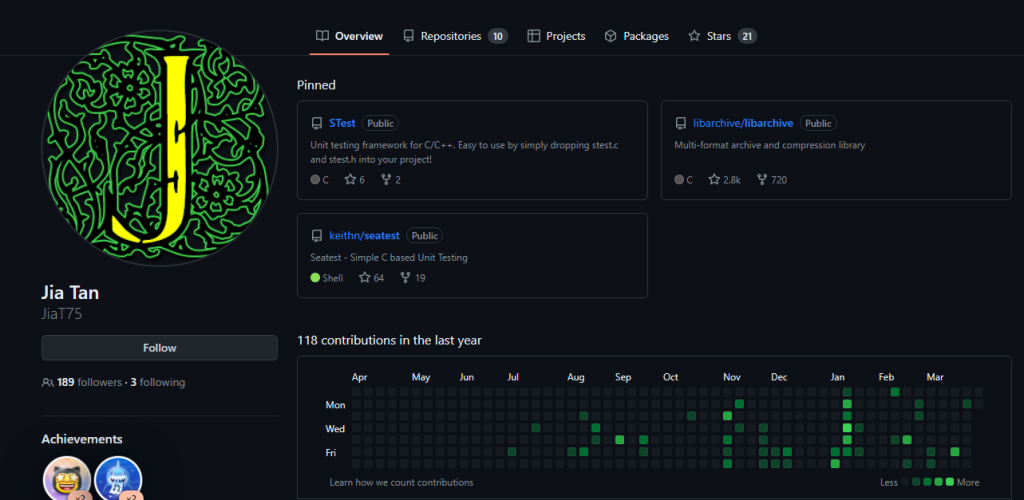

La teoría de conspiración de JiaT75

El backdoor fue atribuido a un usuario llamado JiaT75, quien aparentemente tenía acceso al repositorio de XZ para Java. Sin embargo, la identidad real de este desarrollador sigue siendo un misterio. Algunas teorías sugieren que podría ser un hacker individual, mientras que otras especulan que podría tratarse de un grupo respaldado por algún gobierno. Sea cual sea la verdad, este incidente destaca la importancia de mantenimiento de software libre ya que si bien existen comunidades que apoyan a proyectos . También esta la otra cara de la moneda donde hay muchos proyectos que solo lo manteniente una persona. Y algunos lo hacen sin animo de lucro. Algo similar paso con proyectos como LibreSSL que también puso en jaque esto del mantenimiento del software.

Este intento por meter backdoor en librerias importante plantea serias preocupaciones sobre la seguridad de las herramientas de software ampliamente utilizadas. La comunidad de desarrollo y los administradores de sistemas deben permanecer vigilantes y tomar medidas para protegerse contra amenazas similares en el futuro. Y apoyar a estas personas que al final son humanos y necesitan de café o mínimo de una mensaje motivacional. Así que esto es un recordatorio de que incluso las herramientas confiables pueden ser comprometidas, y la seguridad debe ser una prioridad constante en el mundo digital.

Distros comprometidas

- Fedora Rawhide (la versión de desarrollo actual de Fedora Linux) y Fedora Linux 40 beta.

- Red Hat Enterprise Linux (RHEL). No se vio afectados.

- OpenSUSE Tumbleweed y openSUSE MicroOS incluyeron una versión xz afectada entre el 7 y el 28 de marzo.

- SUSE Linux Enterprise y/o Leap. No se vio afectada

- Debían fuera de peligro “Aunque sabemos que este proyecto no actualiza muy seguido XD”

- Kali Linux afectado

- Arch Linux solo en imágenes de contenedores y máquinas virtuales

- Ubuntu y Linux Mint no fueron afectados.

- Gentoo Linux , Amazon Linux y Alpine Linux no afectados.

Pero si de todas tienes dudas te dejo aquí un script que te ayudara a detectar si tienes la vulnerabilidad en tu sistema https://github.com/cyclone-github/scripts/blob/main/xz_cve-2024-3094-detect.sh . Recuerden si estan vulnerados solo deben hacer un rollback a la versión 5.4 ya que las que estan infectadas son 5.6.0 y 5.6.1 . Que se liberaron entre 24 de febrero y el 9 de marzo. Y pues bueno esto es todo y nos leemos muy pronto me comentan como les fue.

Referencias

https://nvd.nist.gov/vuln/detail/CVE-2024-3094

https://sysdig.com/blog/cve-2024-3094-detecting-the-sshd-backdoor-in-xz-utils/

XZ data compression in Linux — The Linux Kernel documentation

Soy Juan Luis García Corrales, mi nombre de guerra es monolinux. Vivo en Villagrán ,Guanajuato. Cofundador de jungla

ISC orgullosamente LINCE. Apasionado del arte , Crítico de las Películas , Musica y Libros , Escribo en tiempo libres y ♥ Regina

Mi estilo de vida es la programación así que trato de sincronizarlo con mi vida diaria, predicó la filosofía Gnu/Linux para brindar opciones menos capitalistas.

– Viviendo en la armonía del caos